Blog

Del notebook al producto: llevando tu proyecto de IA a producción

Guía práctica para pasar de prototipo a producción: arquitectura mínima, colas y workers, contratos de API, CI/CD con “eval gates”, manejo de secretos, costos y despliegues seguros. Incluye micro-workflow en n8n y tips para Laravel.

30/09/2025

RAG con feedback humano: mejora continua para tu asistente inteligente

Cierra el ciclo de calidad en tu RAG: captura feedback explícito/implícito, detecta causas raíz y aplica correcciones que mejoren recuperación, ranking, prompts y corpus. Incluye micro-workflow en n8n y tips para Laravel.

30/09/2025

Cómo detectar y manejar alucinaciones en modelos de lenguaje

Señales, pruebas y estrategias para detectar y reducir alucinaciones: chequeo con evidencia (RAG), consistencia, verificación externa, abstención controlada y un “modo seguro”. Incluye micro-workflow en n8n y tips para Laravel.

30/09/2025

Guardrails de salida: filtra y valida respuestas antes de usarlas

Diseña una última línea de defensa para tus respuestas: valida formato (JSON/HTML), detecta PII y secretos, aplica políticas de seguridad y entrega una salida “safe” si algo falla. Incluye micro-workflow en n8n y tips para Laravel.

30/09/2025

Sistema de instrucciones de hierro: diseña prompts imposibles de romper

Cómo redactar un “sistema de instrucciones” que resista inyecciones, ambigüedades y atajos: jerarquía de reglas, contrato de salida, políticas de seguridad, plantillas listas y un workflow de hardening en n8n/Laravel.

30/09/2025

JSON perfecto o nada: cómo controlar la salida de tu LLM

Técnicas para obtener JSON válido siempre: contratos de salida, schemas, decoding restringido, reintentos inteligentes, manejo de streaming y validación automática en Laravel/n8n.

30/09/2025

Toolformer mental: cómo lograr que el modelo use tus herramientas y APIs

Convierte respuestas en acciones: define herramientas seguras, contratos claros y políticas de uso para que tu LLM llame APIs, haga cálculos y ejecute flujos en n8n. Incluye checklist, ejemplos y un micro-workflow.

30/09/2025

In-context learning en serio: enseñando a tu modelo con pocos ejemplos

Cómo escoger y escribir buenos ejemplos para que el modelo generalice: selección de casos, orden, formato, anti-patrones y un micro-workflow en n8n que recupera ejemplos del “banco” según la consulta.

29/09/2025

Cómo evaluar prompts sin sesgos (y elegir el mejor)

Diseña evaluaciones justas para comparar prompts: golden sets, etiquetado ciego, métricas objetivas, LLM-as-judge con rubricas, A/B tests y decisión estadística. Incluye un micro-workflow en n8n para automatizarlo.

29/09/2025

Patrones de prompt reutilizables que todo desarrollador debería conocer

Una caja de herramientas con 10 patrones de prompt listos para copiar y adaptar: delimitadores, contrato de salida, crítica y corrección, planner–executor, preguntas aclaratorias, RAG con citas y más. Incluye mini-workflow en n8n.

29/09/2025

Prompting con intención de negocio: cómo pedirle a la IA lo que realmente quieres

Aprende a diseñar prompts que entreguen valor de negocio: objetivo claro, restricciones, formato de salida, criterios de calidad y manejo de la incertidumbre. Incluye plantillas listas, checklist y un micro-workflow en n8n.

29/09/2025

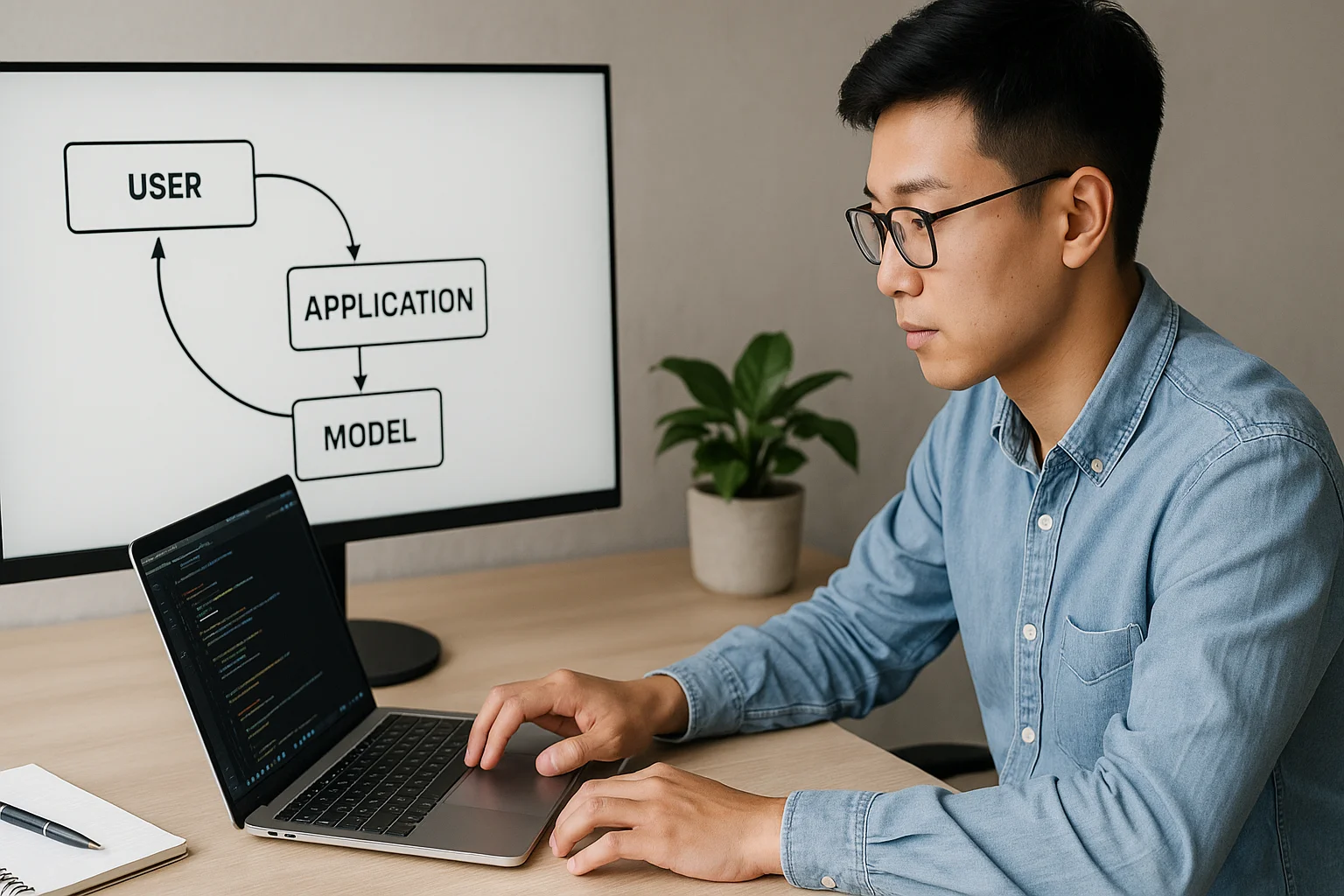

Arquitectura mínima para construir tu primer sistema con IA

Un plano simple y robusto para lanzar tu primer sistema con LLM: Laravel API, cola de trabajos, RAG básico, vector DB y n8n como orquestador. Incluye flujo de Q&A, extracción y alertas.

29/09/2025

Agentes inteligentes: cuándo usarlos y cuándo evitarlos

Un agente decide y actúa con ayuda de un LLM y herramientas externas. Aprende cuándo te dará ventajas reales, cuándo complicará tu sistema y cómo diseñarlo con límites, auditoría y supervisión.

29/09/2025

RAG no es magia: el verdadero secreto de los chatbots con conocimiento

RAG conecta tu modelo con tus datos para reducir alucinaciones y citar fuentes. Aprende el flujo básico, cómo “chunkear” bien, métricas útiles y técnicas avanzadas como HyDE, Self-RAG y Corrective RAG.

28/09/2025

Bases de datos vectoriales explicadas fácil (y cuándo no las necesitas)

Qué es una base de datos vectorial, en qué se diferencia de un motor relacional con extensiones (pgvector), cuándo conviene usarla y cuándo basta con SQL + filtros. Incluye guía práctica y criterios de decisión.

28/09/2025

Embeddings sin mística: cómo funcionan y por qué son clave

Los embeddings convierten texto en vectores para medir similitud semántica. Aprende su intuición, usos prácticos (búsqueda, RAG, deduplicación) y cómo construir un pipeline simple con n8n.

28/09/2025

Tokens, contexto y costos: lo que debes saber antes de empezar

Aprende a calcular y optimizar costos por token, entender la ventana de contexto y elegir configuraciones que evitan sobrecostos y pérdidas de calidad desde el día uno.

28/09/2025

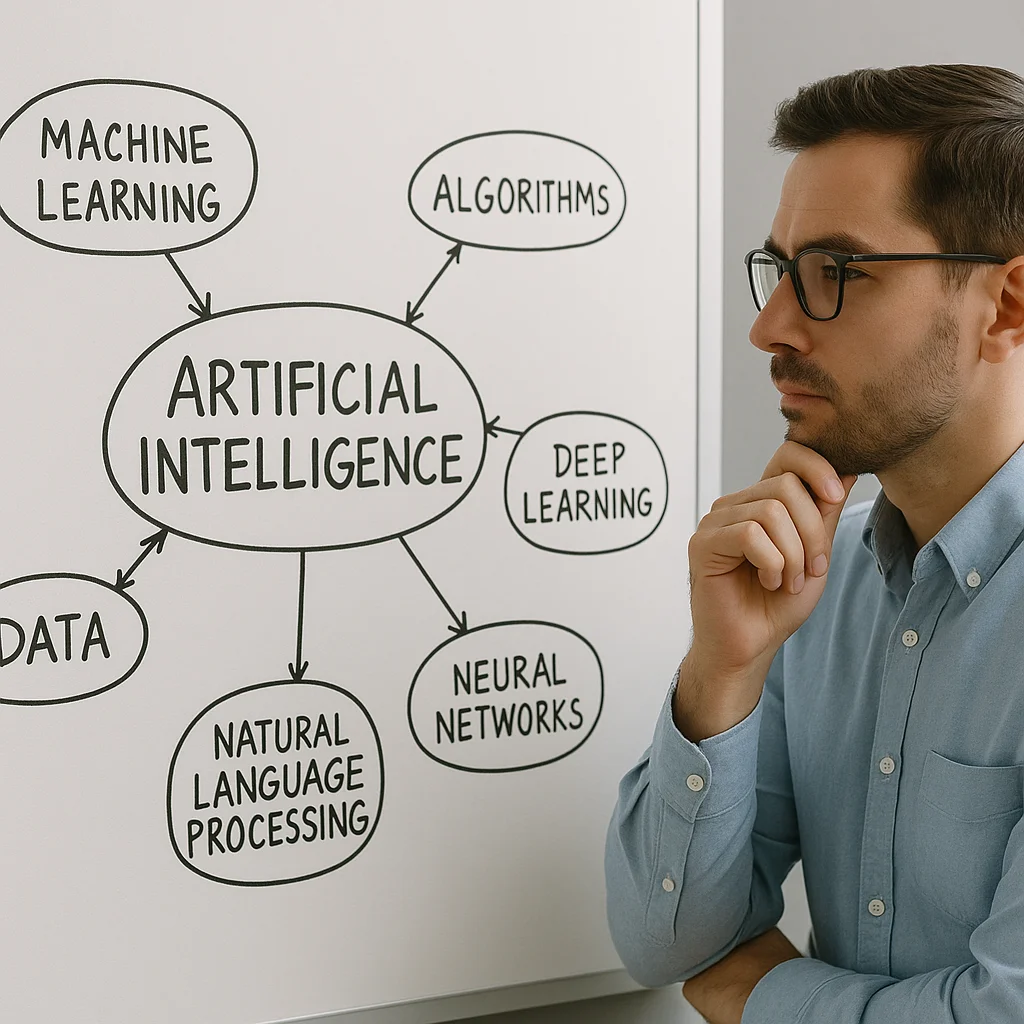

Mapa mental de la Inteligencia Artificial moderna

Comprende el ecosistema actual de la Inteligencia Artificial de forma clara y sin tecnicismos: desde los modelos de lenguaje y embeddings hasta RAG, agentes y automatización con n8n. Un mapa conceptual esencial para saber cómo encajan todas las piezas.

26/09/2025

Por qué ahora es el momento de los LLMs

2025 marcó el punto de no retorno para los LLMs: costos más bajos, contextos más largos y mejores integraciones. En este post entenderás qué cambió, cuándo tiene sentido usar IA y cómo medir impacto desde el día uno, con un micro-workflow en n8n.

26/09/2025

Ciberseguridad en 2030: predicciones que parecen sacadas de una película

La siguiente década redefinirá qué significa “asegurar”: redes que piensan, adversarios que simulan humanos, identidades que se fragmentan y leyes que corren para ponerse al día. Estas predicciones suenan a ciencia-ficción —pero muchas ya están en laboratorio—. Aquí te doy un mapa narrativo, señales de alerta (IoC) a observar, cómo encajan en frameworks como MITRE, controles concretos (incluido lo que deben hacer equipos Laravel), un playbook operativo y una checklist accionable para mantenerte años por delante.

20/09/2025

Del mito a la realidad: así es la vida de un ciberdelincuente

Detrás del icono del “hacker con capucha” hay una economía, una rutina y decisiones frías que buscan una sola cosa: acceso útil. Este post te lleva dentro de ese pensamiento —sin enseñar a delinquir— para que puedas oler el peligro antes de que toque tu puerta

20/09/2025

Los secretos mejor guardados del pentesting: cómo piensa un hacker ético

El pentesting no es romper por romper: es una ciencia, una mentalidad y un arte. Un hacker ético piensa en términos de escenarios de impacto, caminos prácticos hacia los activos valiosos y pruebas que demuestran riesgo sin destruir nada. Aquí encontrarás la metodología, el razonamiento, señales que deja un intruso, cómo mapearlo a MITRE, recomendaciones prácticas para defensores (especialmente para equipos Laravel/PHP), y plantillas para convertir hallazgos en acciones concretas.

20/09/2025

Hacktivismo: ciberataques con ideales — ¿héroes o villanos?

El hacktivismo mezcla código y causa: atacantes motivados por ideales (políticos, sociales, ambientales) que usan la ciberacción como protesta o presión. ¿Héroes o villanos? Depende de la perspectiva—pero para las organizaciones, la pregunta clave es otra: cómo prepararse, detectar y responder cuando la protesta se convierte en brecha o en daño operativo.

20/09/2025

¿La inteligencia artificial nos protege o nos traiciona en la ciberseguridad?

La inteligencia artificial (IA) es una espada de doble filo en ciberseguridad: potencia la defensa (detección automática, respuesta, hunting) pero también amplifica el ataque (malware generado, phishing hiperpersonalizado, automatización de explotación). Entender cuándo la IA te protege y cuándo puede traicionarte es hoy una cuestión estratégica, no técnica solamente.

20/09/2025

Criptojacking: tu CPU podría estar trabajando para un criminal sin que lo sepas

Criptojacking: cuando tus CPUs están trabajando para minar criptomonedas para un tercero sin que lo sepas. No siempre hay pantallas rojas ni ransomware: a veces el atacante roba ciclos de CPU, eleva tu factura eléctrica y degrada tus servicios mientras se esconde silenciosamente.

20/09/2025

El negocio millonario de la Dark Web: lo que se vende en los mercados ocultos

La Dark Web no es solo mito: es un mercado global donde se compran accesos, credenciales, exploits, datos robados y servicios criminales. Entender su economía y señales te permite anticipar amenazas, mitigar riesgos y colaborar con la ley para cortar redes delictivas.

20/09/2025

Deepfakes y ciberseguridad: cuando ya no puedes confiar en tus propios ojos

Los deepfakes —videos, audios o imágenes generadas por IA que imitan a personas reales— ya no son solo curiosidades virales: son armas de fraude, extorsión e influencia. Entender qué pueden hacer, cómo detectarlos y cuándo desconfiar; es hoy una prioridad para cualquier organización que maneje decisiones, dinero o reputación.

20/09/2025

Ataques DDoS: las avalanchas digitales que tumban gigantes

Un DDoS (Denegación de Servicio Distribuida) es una inundación masiva de tráfico diseñada para agotar recursos (red, CPU, memoria, conexiones) y dejar inaccesible un servicio. No siempre es ruido sin sentido: hoy hay campañas dirigidas, extorsiones y ataques combinados que buscan daño, distracción o ganancia económica.

19/09/2025

Zero Trust: la filosofía que rompe con todo lo que creías de la seguridad

Zero Trust no es una tecnología, es una revolución de pensamiento: “nunca confíes, siempre verifica”. Olvida la red interna como zona segura; identifica, autoriza y verifica cada petición —usuario, dispositivo, aplicación y contexto— antes de permitir cualquier acción.

19/09/2025

Ingeniería social: cuando la manipulación es más letal que el malware

La ingeniería social convierte la psicología humana en la ruta más eficiente para romper defensas: un saludo convincente, una llamada urgente o una petición “desde arriba” pueden abrir puertas que ningún firewall podría. Este post explora las técnicas, la ciencia detrás de la manipulación y, lo más importante, cómo detectarla y detenerla antes de que cause daño.

19/09/2025

¿Puede una nevera hackearte? El lado oscuro del Internet de las Cosas (IoT)

Los dispositivos IoT —cámaras, neveras, termostatos, marcapasos, routers— pueden parecer inofensivos, pero mal diseñados o mal gestionados se transforman en puertas traseras y en ejércitos botnet. Este post explora por qué el IoT es tan vulnerable, ejemplos reales que parecen de ciencia ficción, señales de compromiso, mitigaciones prácticas para usuarios, operadores y desarrolladores (incluido quien integra dispositivos con backends en Laravel), y un playbook operativo para incidentes.

19/09/2025

Cibercrimen como servicio: sí, puedes alquilar un ataque en la dark web

El cibercrimen como servicio (Crime-as-a-Service — CaaS) ha convertido el delito digital en un mercado: ahora puedes “alquilar” ransomware, botnets o phishing con un par de clicks. Entender su economía, actores y señales es clave para anticipar ataques y desactivar la oferta antes de que toque tu puerta.

19/09/2025

El eslabón más débil: por qué el mayor riesgo no está en el código

El eslabón más débil no es la librería desactualizada ni el servidor mal parchado: suele ser una persona. Errores humanos, malas prácticas de gestión de credenciales, confianza ciega en procesos y permisos excesivos son el vector más repetido detrás de grandes brechas. Detectarlos y remediarlos requiere tanto tecnología como disciplina organizacional.

19/09/2025

De Hollywood a la vida real: "ciberataques que parecen ciencia ficción"

Hay ciberataques que no parecen obra humana: sabotaje industrial que altera centrífugas, spyware que sigue a periodistas en sus teléfonos, cadenas de suministro usadas para comprometer miles de empresas… La línea entre la ficción y la realidad se ha difuminado. En este post recorremos los incidentes más cinematográficos, qué hubo detrás técnicamente, cómo detectarlos y qué hacer si te enfrentas a uno similar.

19/09/2025

El ransomware no roba… secuestra: lo que no te han contado

El ransomware ya no solo “roba” archivos: los atacantes los secuestran, los cifran y además amenazan con filtrar datos (doble extorsión). Entender sus variantes, señales y cómo responder rápidamente separa una interrupción de negocio de una catástrofe reputacional y financiera.

19/09/2025